- Modèle

- Vivobook N6506MV-MA017W

- Processeur

- Intel Ultra Core 9

- Disques

- SSD NVMe 2 To

- Mémoire

- 24 Go

- Ecran

- OLED 15"

- Système

- Windows 11

Ransom32 est une nouvelle famille de ransomwares découverte par des chercheurs de la firme de sécurité Emsisoft. Annoncé comme le tout premier de son genre à utiliser JavaScript pour son code source, ce demandeur de rançon a été codé via le framework NW.js, anciennement appelé Node-WebKit.

NW.js permet aux développeurs de créer des applications de bureau pour Windows, Linux et Mac OS X à l’aide de JavaScript. Si les navigateurs limitent l’interaction du code JavaScript avec le système d’exploitation sous-jacent, une des particularités de la plateforme NW.js est qu’elle supprime ces limites et offre ainsi aux développeurs beaucoup plus de contrôle et d’interaction avec le système d’exploitation. Si une application NW.js n'a besoin d’être écrite qu’une fois pour être immédiatement utilisable sur Windows, Linux et Mac OS X, pour l’heure, seuls les PC Windows semblent avoir été infectés par le ransomware.

Comme de nombreuses menaces, Ransom32 est généralement distribué via des campagnes de spam.

Si en général, la taille de ces logiciels malveillants n’excède pas 1 Mo, ce cas atypique ici ne signifie pas pour autant qu’il s’agit de l’œuvre d’un amateur, précise Fabian Wosar de la firme de sécurité. Ce dernier loue plutôt la qualité du chiffrement utilisé par Ransom32, qu’il compare au CryptoLocker original. Si Fabian a pu « casser » de nombreuses familles de ransomware dans le passé, il dit que cette nouvelle variante est actuellement indéchiffrable.

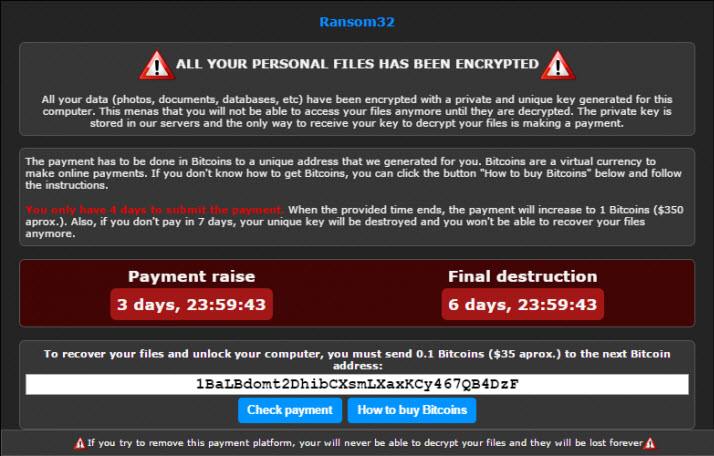

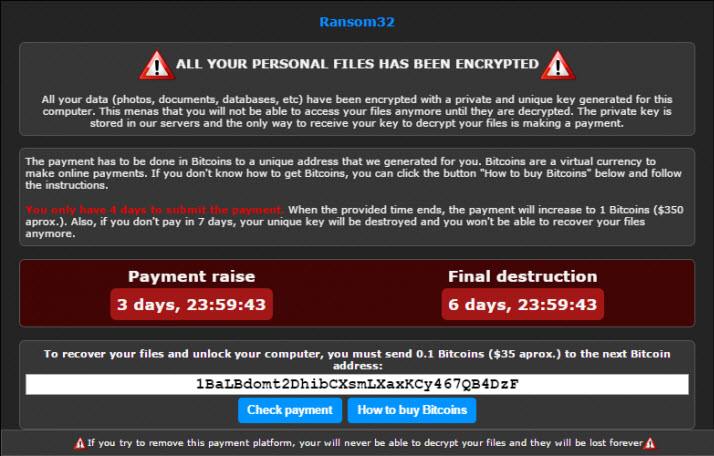

Comme tous les ransomwares une fois les fichiers de l’utilisateur chiffrés, il est demandé à la victime de payer une rançon dans un délai au risque de voir la rançon augmenter ou la clé de déchiffrement détruite.

Lors du chiffrement des fichiers de l’utilisateur, une large variété d’extensions est ciblée, mais des fichiers dans certains répertoires peuvent toutefois être ignorés. Il s’agit de ceux qui sont situés dans un répertoire qui contient l’une des chaînes :\windows\, :\winnt\, programdata\, boot\, temp\, tmp\ et $recycle.bin\.

Actuellement, le meilleur moyen de se prémunir de ce genre de menaces est d'effectuer très régulièrement des sauvegardes de données sur un support externe.

Sources: Emsisoft, Developpez.com

NW.js permet aux développeurs de créer des applications de bureau pour Windows, Linux et Mac OS X à l’aide de JavaScript. Si les navigateurs limitent l’interaction du code JavaScript avec le système d’exploitation sous-jacent, une des particularités de la plateforme NW.js est qu’elle supprime ces limites et offre ainsi aux développeurs beaucoup plus de contrôle et d’interaction avec le système d’exploitation. Si une application NW.js n'a besoin d’être écrite qu’une fois pour être immédiatement utilisable sur Windows, Linux et Mac OS X, pour l’heure, seuls les PC Windows semblent avoir été infectés par le ransomware.

Comme de nombreuses menaces, Ransom32 est généralement distribué via des campagnes de spam.

Si en général, la taille de ces logiciels malveillants n’excède pas 1 Mo, ce cas atypique ici ne signifie pas pour autant qu’il s’agit de l’œuvre d’un amateur, précise Fabian Wosar de la firme de sécurité. Ce dernier loue plutôt la qualité du chiffrement utilisé par Ransom32, qu’il compare au CryptoLocker original. Si Fabian a pu « casser » de nombreuses familles de ransomware dans le passé, il dit que cette nouvelle variante est actuellement indéchiffrable.

Comme tous les ransomwares une fois les fichiers de l’utilisateur chiffrés, il est demandé à la victime de payer une rançon dans un délai au risque de voir la rançon augmenter ou la clé de déchiffrement détruite.

Lors du chiffrement des fichiers de l’utilisateur, une large variété d’extensions est ciblée, mais des fichiers dans certains répertoires peuvent toutefois être ignorés. Il s’agit de ceux qui sont situés dans un répertoire qui contient l’une des chaînes :\windows\, :\winnt\, programdata\, boot\, temp\, tmp\ et $recycle.bin\.

Actuellement, le meilleur moyen de se prémunir de ce genre de menaces est d'effectuer très régulièrement des sauvegardes de données sur un support externe.

Sources: Emsisoft, Developpez.com

Dernière édition:

Ne suivez pas ce lien ou vous tomberez dans un trou noir et vous serez banni du site.

Ne suivez pas ce lien ou vous tomberez dans un trou noir et vous serez banni du site.